Beim FBI gibt es eine Auflistung, welche Daten die verschiedenen Messenger jeweils an Ermittler aushändigen. Die ist nun öffentlich geworden.

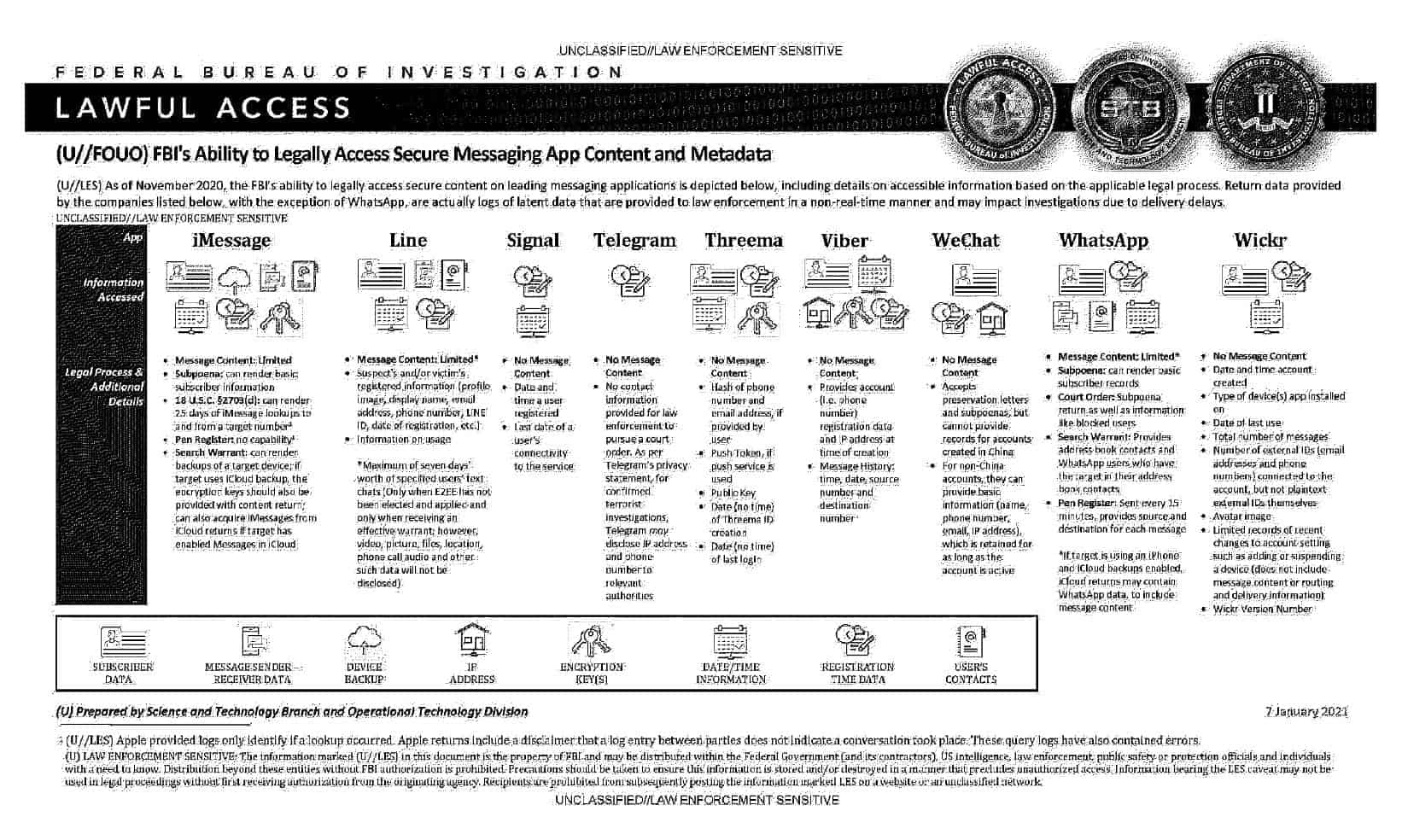

Dank einer Informationsfreiheitsanfrage ist in den USA eine Auflistung öffentlich geworden, aus der hervorgeht, welche Daten Strafverfolger dort von welchem Messenger in die Hände bekommen können. Das Dokument mit dem Titel „Lawful Access“ stammt vom 7. Januar 2021 und enthält zwar keine Neuigkeiten, liefert aber eine gute Übersicht darüber, welche Unterschiede es diesbezüglich zwischen WhatsApp, Signal, Threema & Co. gibt. Insgesamt sind neun Apps aufgelistet, von den beliebtesten fehlt lediglich der Facebook Messenger. Aufgrund der weit verbreiteten Ende-zu-Ende-Verschlüsselung kommen das FBI und andere Strafverfolger mehrheitlich nicht an Inhalte, es gibt aber Ausnahmen.

Die wichtigsten Informationen aus dem Dokument zusammengefasst:

- Apples iMessage: Mit einer Vorladung („Subpoena“) können grundlegende Nutzerdaten, unter einer anderen gesetzlichen Regelung können auch Daten zur Nutzung in den vergangenen 25 Tagen eingefordert werden. Nutzt die Zielperson Apples iCloud für Backups können unter Umständen sogar Nachrichten eingesehen werden, nötig ist dafür ein Durchsuchungsbeschluss („Search Warrant“).

- Line: Hier kommen US-Strafverfolger ebenfalls unter Umständen an jede Menge Daten, vor allem Nutzerinformationen und Angaben zur Nutzung der App. Mit einem Durchsuchungsbeschluss können hier auch Nachrichteninhalte erlangt werden, wenn die Zielperson keine Ende-zu-Ende-Verschlüsselung aktiviert hat.Nur verschickte Medien gebe der Anbieter nicht heraus.

- Signal: Hier könne man lediglich an Datum und Uhrzeit der letzten Nutzung gelangen.

- Telegram: Der Anbieter gebe bei Ermittlungen zu Terrorismus unter Umständen IP-Adressen und Telefonnummern an zuständige Behörden, mehr gibt es nicht.

- Threema: Der Schweizer Anbieter gebe lediglich eine gehashte Telefonnumer und E-Mail-Adresse heraus, wenn die angegeben wurde. Dazu komme der öffentliche Verschlüsselungskey und ein Token für Push-Nachrichten, sowie die Daten der Einrichtung des Accounts und des letzten Logins.

- Viber: Hier gebe es nur Daten zur Registrierung (darunter auch die genutzte IP-Adresse) und eine Zeitleiste der verschickten sowie empfangenen Nachrichten – aber keine Inhalte.

- WeChat: Der chinesische Anbieter gebe lediglich Daten zu Accounts von Nicht-Chinesen heraus, darunter den Namen, die Telefonnummer, die E-Mail-Adresse und IP-Adressen.

- WhatsApp: Je nach gesetzlicher Grundlage der Aufforderung zur Datenherausgabe komme man beim weltweit beliebtesten Messenger an grundlegende Nutzerdaten, Informationen zu geblockten Accounts, zu Adressbüchern und gegebenenfalls sogar Quelle und Ziel jeder Nachricht. Nutzt die Zielperson ein iPhone und hat iCloud-Backups aktiviert, könnten mehr Daten erlangt werden, darunter auch Inhalte der Nachrichten.

- Wickr: Hier komme man zwar nicht an Nachrichteninhalte, aber abgesehen davon eine Reihe ungewöhnlicher Daten. So könne man ermitteln, wann Accounts eingerichtet wurden, auf wie vielen Geräten ein Account genutzt wird und wann das letzte Mal. Die Zahl der Nachrichten genauso wie die Zahl der damit in Kontakt stehenden Accounts, nicht aber deren Identität. Ein Avatar-Bild könne man sich ebenfalls aushändigen lassen sowie eine begrenzte Zahl an Informationen zur Änderung von Einstellungen.

Ende-zu-Ende verschlüsselt

Die Auflistung unterstreicht einmal mehr, wie weit Ende-zu-Ende-Verschlüsselung verbreitet ist und wie schwer es für Strafverfolger – in den USA – ist, an Nachrichteninhalte zu kommen. Die kürzlich eingeführte Ende zu Ende Verschlüsselung der WhatsApp-Backups dürfte den Zugriff weiter einschränken.

Nicht bei allen Messengern sind die Kommunikationsinhalte aber derart technisch geschützt. Teilweise scheitert die Weitergabe von Informationen daran, dass Anbieter nicht in den USA sitzen. So sind etwa Inhalte auf Telegram nicht standardmäßig verschlüsselt. Außerdem geht es auf der Liste nur darum, an welche Daten US-Ermittler über den direkten Kontakt zu Anbietern gelangen können. Dass Geheimdienste für ihre Arbeit über ganz andere Möglichkeiten verfügen, hatte der NSA-Skandal ins Gedächtnis gerufen: Edward Snowdens Enthüllungen zu Fähigkeiten und Vorgehen der NSA haben den hier erneut ablesbaren breiten Wechsel hin zu Ende-zu-Ende-Verschlüsselung aber maßgeblich angestoßen.

Quelle: heise.de – Martin Holland (mho)